Kabelgebundener Netzzugang (LAN)

Der kabelgebundene Netzzugang (LAN) ist die bevorzugte Variante für alle festen IT-Arbeitsplätze und portabele Geräte (z.B. Laptops) mit besonderen Anforderungen an Datendurchsatz und Reaktionszeit.

Alle von der Rechnerbetriebsgruppe betreuten PC-Arbeitsplätze (z.B. in den studentischen PC-Poolräumen oder alle Netboot-PCs in den Arbeitsgruppen) bekommen automatisch Zugang zum kabelgebundenen Netzwerk. Hier muss ein*e Nutzer*in selbst nicht tätig werden. Falls es Probleme mit dem Netzwerk auf einem dieser PCs gibt, melde dies bitte an uns.

Alle dezentral betreuten Endgeräte müssen von einem Rechnerbeauftragten der Arbeitsgruppen für den Netzzugang eingerichtet werden. Ferner haben Mitarbeiter*innen (einschließlich Hilfskräfte) die Möglichkeit, einen privaten Laptop (ByoD, "Bring you own Device") am kabelgebundenen Netzwerk anzuschließen. Hierfür gibt es ein spezielles Laptopnetz, welches sicherstellt, dass IT-Sicherheit und Datenschutz eingehalten werden.

Auf dieser Seite motivieren wir den Aufbau unseres Netzes. In einem Einbruchsszenario diskutieren wir einen potentiellen Angriff von einem Studierendenrechner auf einen Arbeitsplatzrechner einer Arbeitsgruppe. Damit wollen wir nicht ausdrücken, dass wir unseren Studierenden misstrauen; tatsächlich gehen die meisten Studierenden sehr kompetent und verantwortungsvoll mit unserer Infrastruktur um. Leider haben wir aber auch schon einige schwarze Schafe erwischt, weshalb das unten beschriebene Szenario ernstgenommen werden muss und entsprechende Maßnahmen auf der Netzwerkebene erforderlich sind.

Anmeldung am Netzwerk

Zugang zu den Netzwerken der von uns versorgten Einrichtungen Technische Fakultät, CITEC und CoR-Lab ist nur nach erfolgreicher elektronischer Anmeldung am Netzwerk möglich.

Um diese Authentifizierung zu realisieren, nutzen wir den internationalen Standard IEEE-802.1x. Wenn Dein Client nicht am Netzwerk angemeldet ist, hast Du nur sehr beschränkten Zugriff auf interne Dienste: Du kannst lediglich die Webseite der Rechnerbetriebsgruppe und den Webmailer der Technischen Fakultät erreichen. Alle anderen Zugriffsversuche werden blockiert und Du wirst auf eine Hinweisseite umgeleitet.

Die Anwendung dieser Technologie bietet Vorteile bei der IT-Sicherheit und Flexibilität.

IT-Sicherheit

Da der Zugriff auf unsere Netze (VLANs) nur nach Authentifizierung möglich ist, haben nur berechtigte Personen Zugang und Zugriff auf kritische und vertrauliche Daten. Ein*e potentielle*r Angreifer*in kann trotz physikalischem Zugang zu der Datendose nicht in das Netzwerk gelangen. Dies ist ein großer Gewinn an IT-Sicherheit, besonders für Einrichtungen und Arbeitsgruppen, die mit streng vertraulichen Forschungsdaten und personenbezogenen Daten (z.B. von Versuchspersonen) arbeiten. Eine ausführlichere Erklärung findet sich unten.

Flexible Nutzung der Datendosen

Eine Datendose muss nicht mehr statisch einem Netz (z.B. Arbeitsgruppennetz AG AI) zugeordnet sein. Alle Datendosen mit IEEE-802.1x weisen das Netz dynamisch der authentifizierten Person oder dem Computer zu. Eine angeschlossene Workstation der Arbeitsgruppe AI bekommt automatisch das Netz der AI, während ein*e Nutzer*in mit einem Laptop an der selben Datendose Zugang zum allgemeinen Laptopnetz der TechFak bekommt. Damit entfällt auch die bisher notwendige Anmeldung von Rechnerumzügen, da die RBG nicht mehr die MAC-Adressen der Endgeräte auf den Ports eintragen muss.

Konfiguration der Endgeräte

Damit ein Client sich am Netzwerk anmelden kann, wird neben dem Zugangsrecht auch eine Software, ein Supplikant benötigt. Fast alle aktuellen Betriebssysteme bringen diesen in der Standardinstallation bereits mit, so dass dieser nur noch konfiguriert werden muss.

Wir haben ausführliche Dokumentation über die Einrichtung für die gebräuchlichsten Betriebssysteme:

- Linux (über NetworkManager)

- Apple OS X

- Windows 7 und höher

- Andere Betriebsysteme (via wpa-supplicant)

Der Aufbau eines normalen Netzwerkes (den wir nicht verwenden)

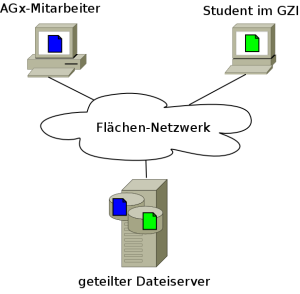

Abb.1: Flächenförmiges Netzwerk Abb.1: Flächenförmiges Netzwerk |

Die nebenstehende Abbildung zeigt ein typisches flächenförmiges Netzwerk. Fast alle Heim-Netzwerke und auch das Windows-Netz des BITS sind nach diesem Prinzip aufgebaut.

In diesem Netzwerk können alle Komponenten untereinander kommunizieren. So gibt es beispielsweise in diesem Netzwerk einen Rechner im GZI (grün), der Studierenden zur Verfügung steht, und einen weiteren Rechner, der als Arbeitsplatz in einer Arbeitsgruppe steht (blau).

Außerdem werden bestimmte Ressourcen wie der Dateiserver zwischen verschiedenen Benutzergruppen geteilt. In diesem Fall liegen die Homeverzeichnisse der Studierenden und der Arbeitsgruppen-Mitarbeiter auf einem zentralen Dateiserver (unten). Das bedeutet anschaulich, dass Dokumente der Studierenden und der AG-Mitarbeiter auf der selben Festplatte liegen. |

Potentielle Schwachstellen im flachen Netzwerk

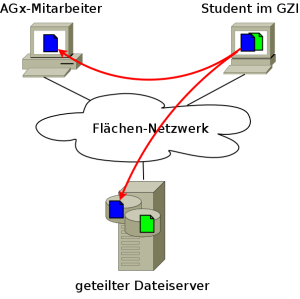

Abb.2: Schwachstellen im flächenförmigen Netzwerk Abb.2: Schwachstellen im flächenförmigen Netzwerk |

Das flächenförmige Netzwerk funktioniert gut, solange sich die Benutzer*innen kooperativ verhalten. Es bietet jedoch Angriffspunkte, die geschickt ausgenutzt werden können:

|

Aufbau des TechFak-Netzwerks

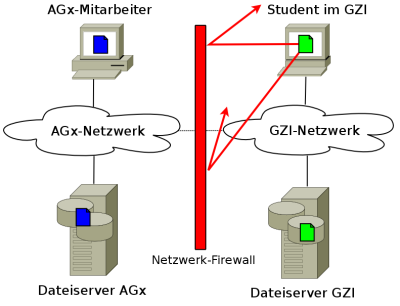

Abb.3: Aufbau des TechFak-Netzes Abb.3: Aufbau des TechFak-Netzes |

Das TechFak-Netzwerk sieht verschiedene Nutzergruppen vor, die jeweils eigene Netzwerkbereiche und Dateiserver erhalten. Ein typisches Beispiel sind die Arbeitsgruppen der TechFak und die Gruppe der Studierenden, die jeweils einen abgeschotteten Netzwerkbereich sowie einen eigenen Dateiserver bekommen. Damit scheitert der in Abb. 2 beschriebene Angriff bereits an dem Netzwerkaufbau:

|